Les mails, c’est pratique, c’est sympa on peut les consulter d’où on veut. Mais diriez-vous la même chose si vous receviez 200/300 mails par jour à cause d’une erreur ? Voici l’analyse d’une situation concrète afin de résoudre une des causes possibles lors de la réception du message « Detected an unauthorized user attempting to access ».

Le contexte

En possession de différents équipements numériques tel que des onduleurs, des ATS, nous recevions de manière aléatoire, mais journalier des mails d’alerte pour ces appareils concernant une tentative d’accès via les ports utilisés pour le protocole SNMP.

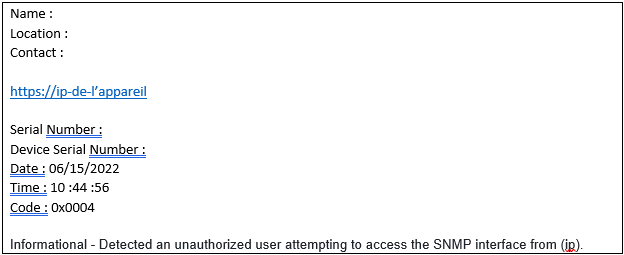

Un exemple du mail reçu :

Ce type de message d’erreur semble être quelque chose de récurrent chez le constructeur APC. En effet, une simple recherche sur leur forum communautaire indique un questionnement fréquent.

Tous les appareils ne signalent pas forcément ce type d’accès non autorisé. Pourtant, c’est un point important qui peut laisser supposer une intrusion sur le réseau. Supprimer cette notification conviendrait juste à fermer les yeux sur un problème potentiel.

Hypothèses de départ

Nous pensions initialement que cela était dû à une erreur venant de notre solution de supervision réseau PRTG. Une erreur de paramétrage de capteur par exemple pourrait déclencher une alerte. Après contact du support et différents tests effectués, nous avons conclu que cela ne provenait pas de PRTG.

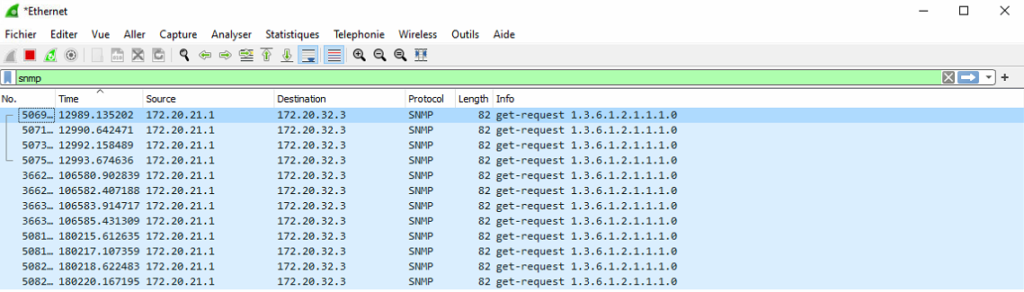

La décision s’est portée sur l’analyse des trames SNMP pour pouvoir comprendre d’où pouvait venir ce problème. Notre choix s’est tourné vers le logiciel Wireshark.

Pour pouvoir récupérer correctement toutes les trames nous avons dû mettre en place du port mirroring entre le switch et le pc utilisé pour récupérer l’ensemble des données qui transitaient.

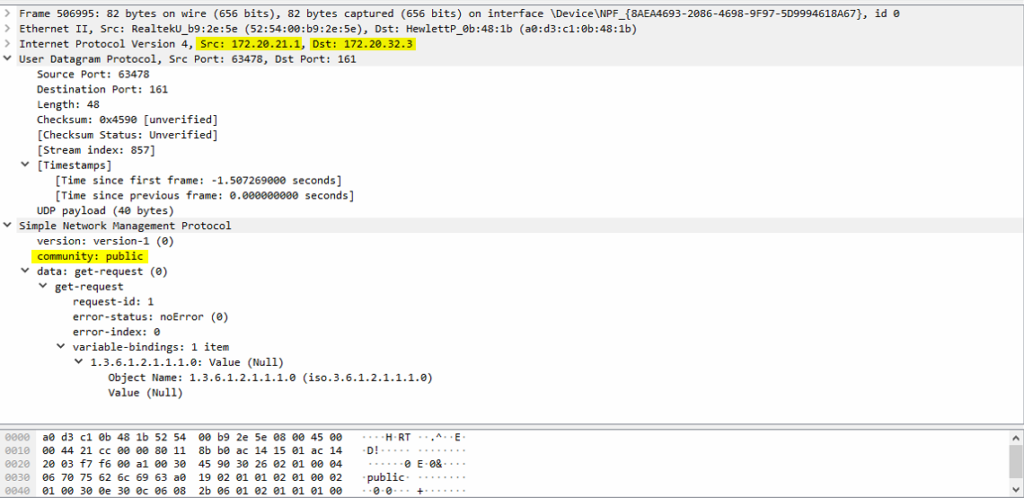

(Après une longue attente jusqu’au prochain mail), nous avons pu constater que dans les trames récupérées par Wireshark, il y avait la communauté « public », une requête venant de l’extérieur ? Un changement de communauté dans les paramètres par erreur ? Ça a été une piste creusée.

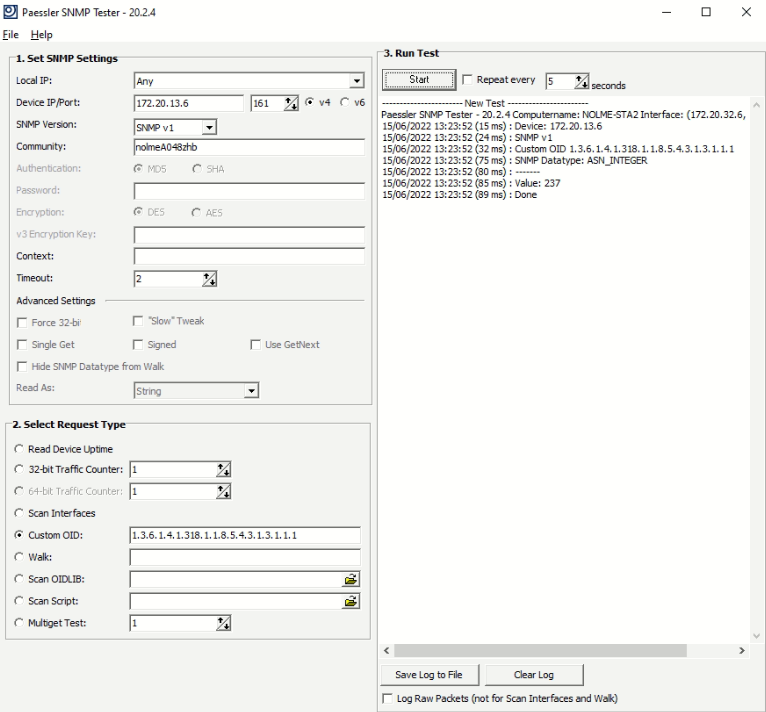

Nous avons également vérifié les différents OID des équipements que l’on possède grâce au SNMP tester de chez Paessler pour écarter tout problème de détection.

Résolution de notre problème

Parmi les mails d’alerte que nous recevions par dizaine, parfois, il y avait des requêtes venant d’un ordinateur HP. Il a donc été question de trouver pourquoi quand rien n’était allumé en programme, script, etc. Il y avait des mails d’alerte. Après réflexion et recherche, il fallait trouver un programme tel que Wireshark, pouvant récupérer la trame et de savoir quel processus/application déclenchait ceci.

Logiciel d’analyse utilisé

Après recherche nous avons trouvé une application « bêta » de Wireshark nommé Paint permettant de récupérer les trames ainsi que les différents processus qui utilisent les différents protocoles.

Notez qu’il faudra désinstaller les précédentes installations de Wireshark si vous l’avez installé sur votre ordinateur. Pensez aussi à enregistrer les captures de trames en cours.

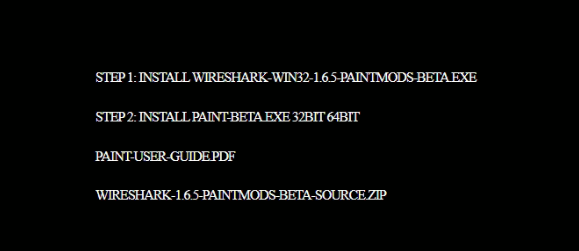

Après avoir rentré un nom, une adresse e-mail ainsi que la source, vous arrivez sur cette page :

Il vous faudra télécharger comme inscrit ci-dessus le fichier wireshark-win32-1.6.5-paintsmods-beta.exe puis l’installer. C’est à cette étape que votre Wireshark se désinstalle à cause d’une incompatibilité.

Puis ensuite téléchargez et installez le fichier « paint-beta.exe 32bit 64bit ».

Vous avez à votre disposition un guide d’utilisateur en anglais en version PDF.

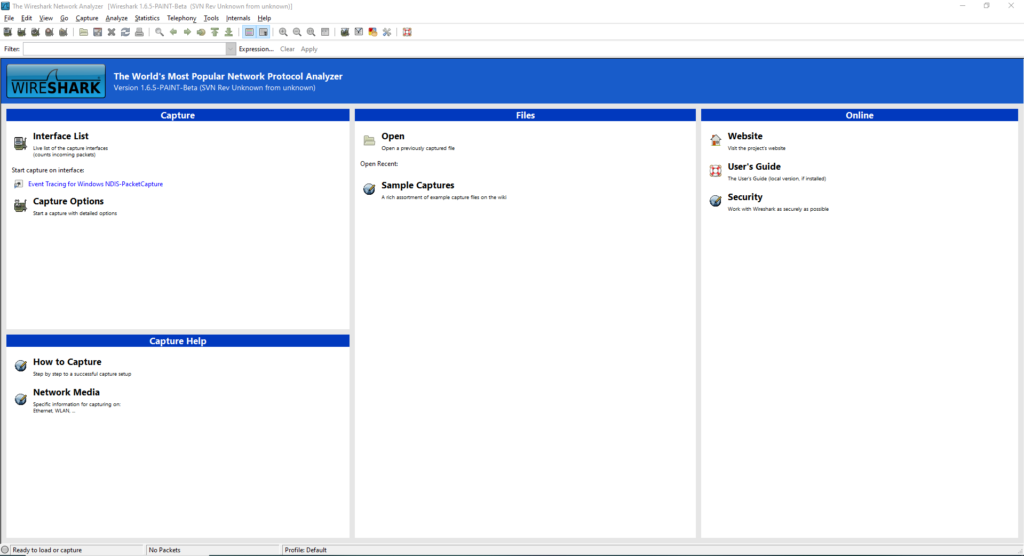

L’interface du logiciel

Une fois fait, vous pourrez lancer l’application (recommandé de lancer en administrateur) et vous aurez accès à cette interface.

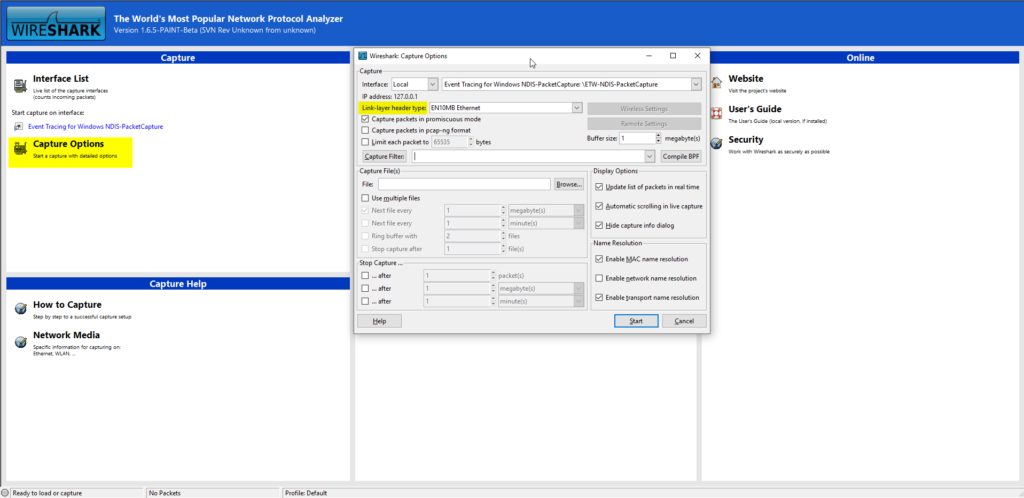

Cliquez sur « Capture Option »

Cela vous ouvre une fenêtre avec des options que vous pouvez modifier, il est préconisé de sélectionner l’option « Force 802.11 » au niveau de « Link-layer header type » *** puis cliquer sur « Start » pour lancer la capture.

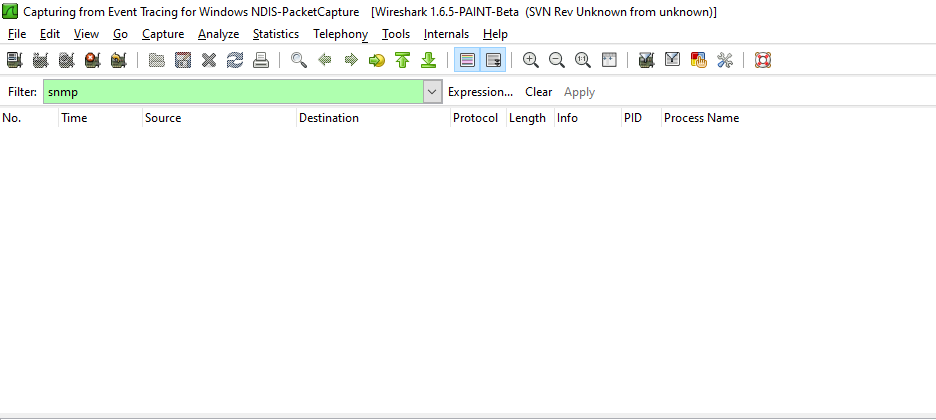

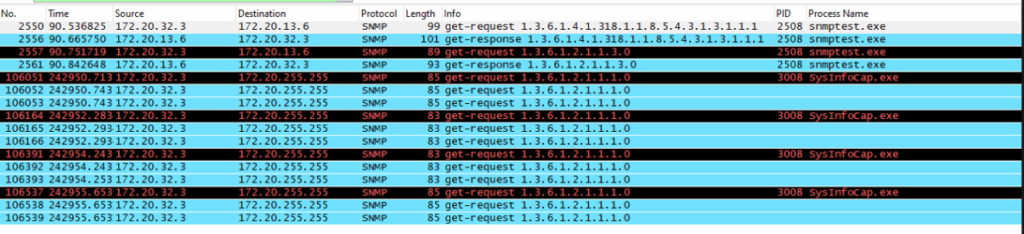

Au niveau de la barre de filtre taper « snmp » en minuscule puis entrer et vous n’aurez plus que les trames SNMP.

Penser à réduire la largeur des colonnes sinon vous ne verrez pas le PID ou le Process Name

Patientez jusqu’aux prochaines alerte.

Grace à ce logiciel, nous avons pu récupérer la trame d’une alerte. Nous avons constaté que cela venait d’un processus d’HP nommé « SysInfoCap.exe ».

Et ensuite ?

Il a suffi d’arrêter le processus pour ne plus recevoir ces mails d’alerte. Cependant, cette solution peut ne peut convenir car elle entraine des dysfonctionnement sur le logiciel HP Support Assistant.

Une petite recherche sur Google renvoie sur le site de HP où visiblement, nous ne sommes pas seuls à avoir ce problème.

0 Commentaire