Nous allons regarder de plus près, un SMS malveillant envoyé par un escroc afin de comprendre le cheminement de l’attaque en social-engineering.

ATTENTION, les actions d’analyse sont réalisées par un professionnel dans un environnement technique spécifique. Elle est présentée ici dans un cadre purement éducatif. Nous vous déconseillons d’essayer de faire la même chose chez vous.

L’accroche

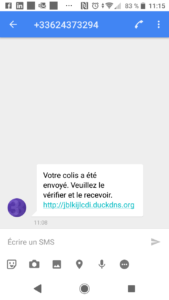

Comme à chaque fois, l’utilisateur reçoit un message (par SMS dans le cas présent) dont le but est d’interpeller la potentielle victime.

Dans cet exemple, l’escroc prétend vérifier les détails d’une livraison de colis.

Outre le fait que l’url présentée est en HTTP et non en HTTPS, le nom de domaine DuckDns devrait déjà mettre la puce à l’oreille et ne renvoie en rien l’idée d’une appartenance à une société de traitement de colis.

La charge virale

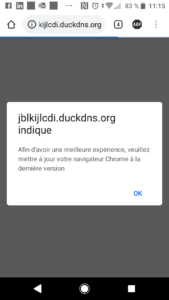

Regardons voir ce qu’il se passe lorsque l’on clique sur le lien.

A partir d’un ordinateur sous Windows 10, il ne se passe rien et c’est presque normal car cela ne correspond pas à la cible visée. L’utilisateur a donc un message classique « Impossible d’afficher la page ». Cette subtilité permettant de cibler les smartphone rend « un peu plus difficile » l’analyse par une équipe technique.

Sur un smartphone, un message s’affiche indiquant qu’il faut mettre à jour son navigateur Google Chrome pour « une meilleure expérience », le tout avec l’url d’origine qui n’est toujours pas crédible.

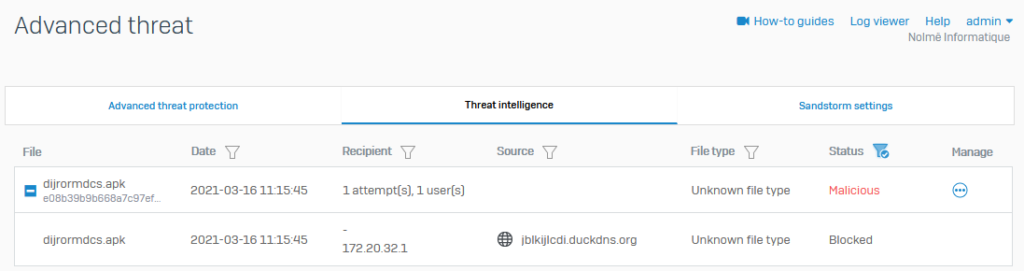

Cliquons voir pour aller plus loin et constater qu’une fois encore, une personne tente de pousser l’utilisateur à installer un fichier .APK (correspondant aux fichiers .EXE ou .MSI sous Windows) afin d’installer l’application malveillante sur Android. Il existe probablement une version adaptée pour les smartphone Apple.

Et ensuite, que fait ce fichier exactement ? Probablement du vol de données (identifiants de connexion, données bancaires sauvegardées sur le téléphone, documents…). L’étude exacte de la charge virale demanderait trop de temps, ce n’est pas l’objectif visé.

Il a de toute façon était bloqué par notre pare-feu Sophos et reconnu comme malware Andr/Xgen2-WJ.

Conclusion

La prudence reste de mise que ce soit par e-mail, par téléphone ou par e-mail. L’erreur humaine ou l’inadvertance pouvant survenir un jour de fatigue, il est important d’être secondé par des solutions de sécurité qu’elles soient sur l’appareil en lui-même ou en tête de réseau.

Nous pouvons bien entendu vous apporter des solutions pour plus de sérénité.

0 Commentaire